Ya conoces nuestro objetivo a programar. Para conseguirlo necesitarás trabajar el paradigma de la programación orientada a objetos. Lo desconocido siempre parece difícil, pero verás que trabajando los siguientes apartados alcanzarás sin ningún problema la capacidad necesaria para poner en práctica este nuevo paradigma. Además, la Programación Orientada a Objetos (POO) está basada el la forma en la que concebimos la realidad e interactuamos con ella, por lo que seguro que el método aquí trabajado te va a resultar familiar.

Ya conoces nuestro objetivo a programar. Para conseguirlo necesitarás trabajar el paradigma de la programación orientada a objetos. Lo desconocido siempre parece difícil, pero verás que trabajando los siguientes apartados alcanzarás sin ningún problema la capacidad necesaria para poner en práctica este nuevo paradigma. Además, la Programación Orientada a Objetos (POO) está basada el la forma en la que concebimos la realidad e interactuamos con ella, por lo que seguro que el método aquí trabajado te va a resultar familiar.

Piensa que el mundo que nos rodea está todo (o casi) formado por objetos: sillas, pantallas, coches, puertas...Y, ¿qué tienen en común todos estos objetos? Que están formados por rasgos que los definen (características) y por acciones que pueden realizar (funciones). Para ir comenzando a activar esta nueva visión, te será de gran utilidad comenzar a practicar con las siguientes reflexiones y ejercicios.

2. Activa tu navegación por la POO

1. POO a nuestro alrededor

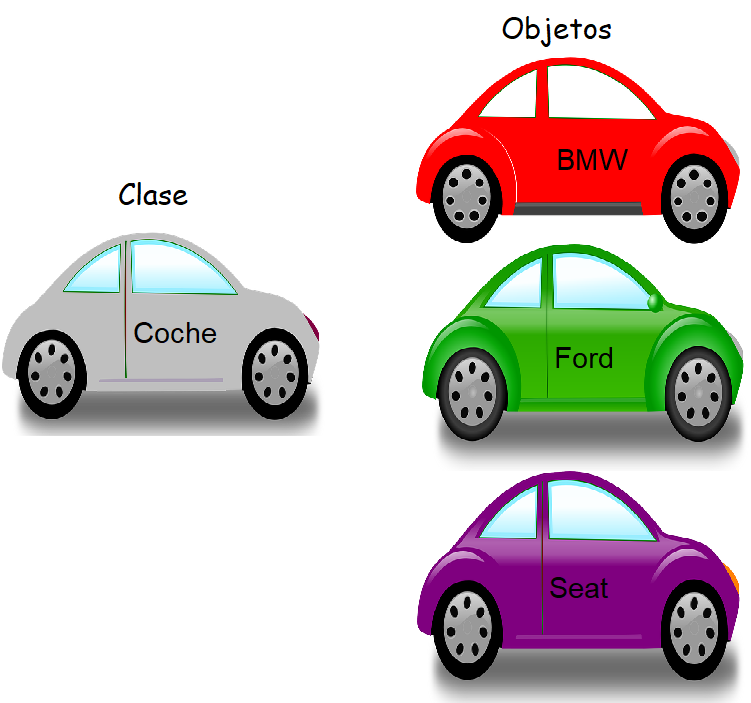

Piensa en un objeto de nuestra vida diaria como es el coche y en qué te fijarías si tuvieras que definir las diferencias y similitudes entre unos y otros. Observa la imagen que acompaña para ayudarte y proporciona un modelo básico indicando:

Piensa en un objeto de nuestra vida diaria como es el coche y en qué te fijarías si tuvieras que definir las diferencias y similitudes entre unos y otros. Observa la imagen que acompaña para ayudarte y proporciona un modelo básico indicando:

- Cinco características que definen un coche.

- Cinco acciones que pueda realizar.

Exprésalo como prefieras: puedes hacerlo mediante dibujos, puedes escribirlo en tu cuaderno, puedes buscar imágenes por Internet y hacer una composición... Una vez lo tengas preséntalo al grupo clase.

Clavis dice Observa...

Para enfrentarnos a una tarea es importante reflexionar sobre cuáles pueden ser las estrategias y recursos más adecuados o eficientes para resolverla.

Aquí, verás que la técnica de programación que vas a aprender utiliza programas basados en objetos que simulan estos objetos de la vida real y aprovecharán una serie de características y funciones (acciones) que poseen para crear el funcionamiento del programa.

Por eso, podemos usar este conocimiento para resolver de forma más eficaz y con éxito esta tarea. Así, sabemos que un objeto como coche puede tener distintas marcas, colores, tamaños, tipos (ser un suv, ser una ranchera, ...), etc. Pero en común todos los coches podrán acelerar, frenar, retroceder, avanzar, arrancar...

2. Pensemos en objetos...¡modelemos!

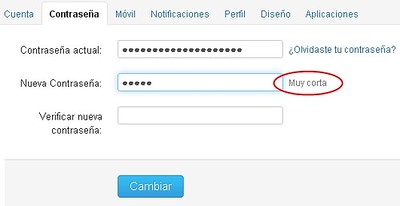

Has comprobado como la POO está en la vida real, a nuestro alrededor en el uso e interacción diaria. Pero también está presente en necesidades como la que nos propone nuestro reto: generar contraseñas seguras. Se trata también de una necesidad que se ha vuelto diaria: a continuación vas a conocer situaciones familiares que nos ponen de manifiesto la exigencia de una contraseña segura.

Has comprobado como la POO está en la vida real, a nuestro alrededor en el uso e interacción diaria. Pero también está presente en necesidades como la que nos propone nuestro reto: generar contraseñas seguras. Se trata también de una necesidad que se ha vuelto diaria: a continuación vas a conocer situaciones familiares que nos ponen de manifiesto la exigencia de una contraseña segura.

3. Elige tu propia contraseña

En el ámbito de la seguridad en los últimos años todos hemos asumido la actual normalidad de usar y recordar contraseñas. Seguro que en tu día a día utilizas varias aplicaciones que te piden usuario y contraseña.

En el ámbito de la seguridad en los últimos años todos hemos asumido la actual normalidad de usar y recordar contraseñas. Seguro que en tu día a día utilizas varias aplicaciones que te piden usuario y contraseña.

Cada vez encontramos que nos piden mayores requisitos para crear la contraseña de nuestro usuario en un determinado servicio o aplicación. Debatid en grupo sobre las distintas exigencias que habéis encontrado personalmente a la hora de elegir vuestra propia contraseña:

- ¿Qué condiciones que debe cumplir tu contraseña has encontrado que te piden las aplicaciones que has utilizado?

- ¿Os han obligado a que tenga una determinada longitud?

- ¿Habéis encontrado alguna condición sobre qué tipo de caracteres debe incluir?

Motus dice ¿Has hablado contigo mismo para resolver esta actividad?

No, no eres rara ni raro. Es muy frecuente que cuando estamos trabajando hablemos en silencio con nosotros mismos. Es una forma de comprender mejor lo que hacemos y de buscar soluciones a las tareas o actividades.

De hecho, te aconsejo que lo hagas con mucha frecuencia porque te ayudará a:

- Recordar algunos pasos que necesites para realizar la actividad.

- Hacerte preguntas para entender mejor la información.

- Animarte a terminar la actividad, mantenerte concentrado…

- Saber cómo te sientes ante la actividad.

¡Habla contigo mismo y aprenderás mejor!

4. Mi reino por una contraseña

¿Recuerdas tus contraseñas? Hoy en día usamos cada vez más aplicaciones que nos obligan a usar distintas contraseñas. Leed este artículo y reflexionad después en grupo sobre las siguientes cuestiones:

¿Recuerdas tus contraseñas? Hoy en día usamos cada vez más aplicaciones que nos obligan a usar distintas contraseñas. Leed este artículo y reflexionad después en grupo sobre las siguientes cuestiones:

- ¿Has tenido que recuperar alguna vez tu contraseña por no recordarla? ¿Qué medios de recuperación te han ofrecido para poder hacerlo?

- El texto habla de un disco duro cifrado para almacenar la información. ¿Qué acción realiza tras consumir los intentos de introducir la contraseña y no acertarla? ¿Dónde o cómo hubiérais guardado vosotros la contraseña?

- Si vemos la contraseña como un objeto, una de las operaciones que podemos hacer con ella es recuperarla. ¿Qué otras acciones (métodos) pensáis que se pueden realizar con una contraseña?

Lee el artículo

256 millones de dólares en Bitcoin (BTC), una contraseña perdida y dos intentos restantes: la historia de un ingeniero alemán incapaz de acceder a su cartera.

Stefan Thomas perdió hace años el papel donde escribió la contraseña de su cartera de bitcoins. Y ahora solo le quedan dos intentos para averiguarla o perder los más de 250 millones de dólares en los que (con el valor actual) están valorados sus 7.002 BTC. Es la historia que nos cuenta el New York Times, la de un ingeniero alemán que ha visto como con el paso de los años su olvido se convirtió en tragedia.

Los bitcoins los tiene almacenados en un pequeño disco duro cifrado, denominado como IronKey. Se trata de un disco flash que ofrece seguridad y privacidad. Y también 10 intentos antes de formatear y eliminar el contenido. Thomas ya ha probado ocho veces algunas de sus contraseñas más utilizadas, pero ninguna ha funcionado.

Solo dos intentos para acceder a sus 7.002 BTC:

Thomas relata como en ocasiones se tumbaba en la cama y pensaba una nueva estrategia. Todo con tal de lograr acceder a los más de siete mil bitcoins que posee, que con el valor actual ascienden a más de 250 millones de dólares.

La propia estructura del Bitcoin hace que compartirlos sea fácil y abierto. Para almacenarlos de manera segura, muchos usuarios disponen de dispositivos como IronKey para añadir una capa de protección. Pero lo que se utilizó como seguridad, ha terminado siendo un problema para muchos.

Según los datos revelados por la empresa Chainalysis, entre un 17 y un 23% de los bitcoins existentes están perdidos en el olvido. En algunos casos son carteras con pocos Bitcoins, pero en otros como el de Thomas, representan una gran fortuna con el valor actual.

El problema con la pérdida de la contraseña ha derivado en que Thomas cuestione el mecanismo de las criptomonedas. "Toda esta idea de ser tu propio banco, déjame ponerlo de esta manera, '¿haces tus propios zapatos?' La razón por la que tenemos bancos es que no queremos lidiar con todas esas cosas que hacen los bancos", explica al New York Times.

La solución no parece fácil. Una posibilidad la ofrece Alex Stamos, profesor de la Universidad de Stanford y anterior responsable de ciberseguridad de Facebook. Según explica Stamos, por 256 millones de dólares se podrían contratar varios profesionales con múltiples IronKey y trabajar durante varios meses para encontrar un fallo de seguridad que permita acceder a la información que contiene la llave. Al final se trata de una pieza de hardware económica y algo antigua. Pese a que desde IronKey lo venden como una llave "inhackeable", sí están al tanto de posibles vulnerabilidades.

Otra idea que ofrecen algunos usuarios es tan sencilla como contactar con la propia IronKey y "convencerles" con un pequeño porcentaje. Desde 2016, IronKey es oficialmente Kingston.

A principios de 2020 conocíamos la historia de Clifton Collins, un traficante de drogas irlandés que decidió guardar 12 monederos con 500 bitcoins cada uno. La justicia irlandesa determinó que habían sido ganados de manera ilícita, pero ante la imposibilidad de acceder a ellos, se incautaron y se guardaron indefinidamente.

Stefan Thomas ya se ha hecho a la idea de que no los recuperará:

Stefan Thomas ya se ha hecho a la idea de que no los recuperará:

El afectado declaraba en 2021 en una entrevista con ABC7 que ya se había hecho a la idea de que no iba a recuperar sus bitcoins y que nunca podría conseguir acceder a ellos. "Han pasado 9 años desde entonces, he tenido tiempo de procesarlo", explica Stefan Thomas, que actualmente es fundador de varias empresas relacionadas con las criptomonedas.

"Hubo un par de semanas en las que estaba desesperado, no tengo otra palabra para describirlo. Me cuestionaba mi propia valía. ¿Qué tipo de persona pierde algo tan importante?", explica, para después asegurar que "el tiempo lo cura todo" y que ahora está "en paz" con esa pérdida. Una historia que decidió compartir con la esperanza de que otros fueran conscientes de este problema y eviten cometer su mismo error.

Artículo de Enrique Pérez (@Lyzanor) en Xataca con licencia CC

Ya conocías algunos métodos

Para recuperar las contraseñas, seguro que has conocido y utilizado métodos como:

- Correo electrónico de respaldo.

- Pregunta de seguridad.

- Teléfono.

¡Y seguro también que durante el debate se os ha ocurrido alguno nuevo!

5. Un mismo objetivo, muchos lenguajes

Actualmente, la programación orientada a objetos se enfoca muy especialmente en la seguridad informática. La seguridad informática se ha convertido en un aspecto muy sensible dada la situación mundial actual de continuos ciberataques a empresas privadas y públicas. Los principales lenguajes de POO trabajan la seguridad, ¿sabes localizarlos por sus características? Realiza una búsqueda por Internet de las características que se ofrecen y podrás reconocer que hay ¡multitud de lenguajes que trabajan con POO y seguridad!

Y ten en cuenta: No hace falta que apliques conocimientos, es solo para ponernos en marcha y familiarizarnos con los lenguajes actuales existentes.

|

Obra publicada con Licencia Creative Commons Reconocimiento Compartir igual 4.0