1. ¿En qué consiste la Information gathering?

Information gathering es el acto de recopilar diferentes tipos de información contra la víctima o el sistema objetivo. Este es el primer paso o la etapa inicial de Ethical Hacking. “Information Gathering” (también llamada “footprinting”) es una táctica habitual llevada a cabo por los ciberdelincuentes como paso previo al ataque a una entidad.

Information gathering es el acto de recopilar diferentes tipos de información contra la víctima o el sistema objetivo. Este es el primer paso o la etapa inicial de Ethical Hacking. “Information Gathering” (también llamada “footprinting”) es una táctica habitual llevada a cabo por los ciberdelincuentes como paso previo al ataque a una entidad.

Consiste en recabar la máxima cantidad de información posible de fuentes abiertas (buscadores, redes sociales, sitios web públicos con contenido filtrado o recopilado…). Dicha información permite al atacante elaborar un “perfil” de su objetivo, aumentando así las probabilidades de éxito. De hecho, un atacante empleará el 90% de su tiempo en detallar un buen perfil de su objetivo y un 10% en lanzar el ataque.

Fases:

• Pasivo: Cuando hablamos de Information Gathering pasivo nos referimos a aquellos datos que podemos conseguir de la organización a auditar sin tener que interactuar con ella directamente.

• Activo: En el caso de la recolección de datos activa, interactuamos directamente con la organización, por ej. al realizar un escaneo .

Son muchas las herramientas, técnicas y recursos disponibles que cumplen con este propósito.

Estas son algunas de ellas:

- Google Hacking.

- Whois, Nslookup.

- Metadatos.

- Ingeniería Social.

- Igualmente existen herramientas automatizadas para recolectar todo tipo de información.

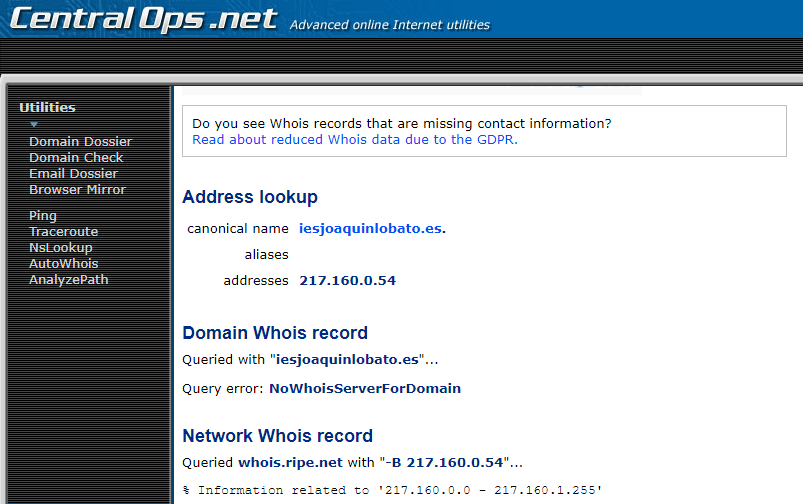

Whois es un protocolo TCP el cual suministra información publica que permite determinar el propietario de un nombre de dominio o de una IP, esta información involucra clientes y empresa proveedora. Esta herramienta puede ser usada a través de la consola o bien de diversas paginas web que ofrecen la herramienta en modo online.

Whois es un protocolo TCP el cual suministra información publica que permite determinar el propietario de un nombre de dominio o de una IP, esta información involucra clientes y empresa proveedora. Esta herramienta puede ser usada a través de la consola o bien de diversas paginas web que ofrecen la herramienta en modo online.