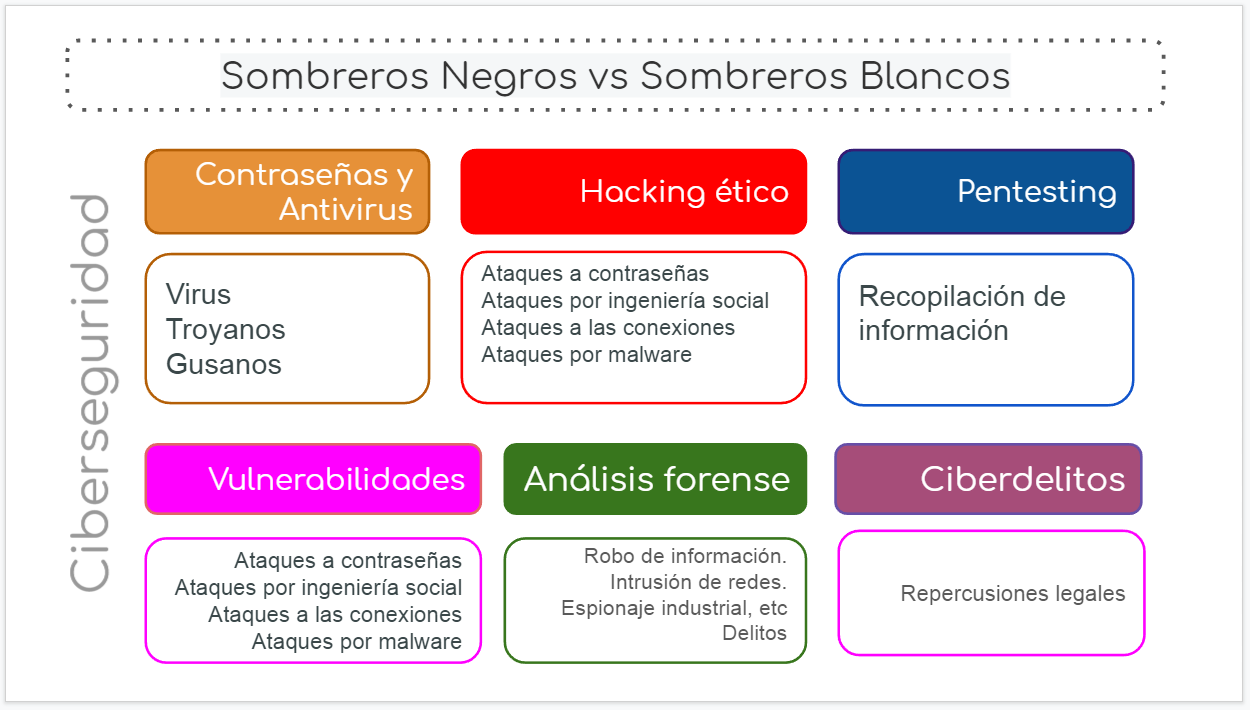

| Diferencio entre hacking y hacking ético | Lo he hecho de manera autónoma (1) | Lo he hecho pero he necesitado ayuda (0.75) | Lo he hecho, pero he necesitado una guía continua (0.5) | No he podido hacerlo (0.25) |

|---|

| Sé diferenciar entre los distintos tipos de hackers | Lo he hecho de manera autónoma (1) | Lo he hecho pero he necesitado ayuda (0.75) | Lo he hecho, pero he necesitado una guía continua (0.5) | No he podido hacerlo (0.25) |

|---|

| Reconozco la importancia de la ciberseguridadadores en la sociedad actual | Sería capaz de explicarlo (1) | Lo he entendido y sabría explicarlo con ayuda (0.75) | Lo he entendido pero no sabría explicarlo (0.5) | No lo he entendido (0.25) |

|---|

| Sé qué son y cómo funcionan las pruebas de Pentesting | Sería capaz de explicarlo (1) | Lo he entendido y sabría explicarlo con ayuda (0.75) | Lo he entendido pero no sabría explicarlo (0.5) | No lo he entendido (0.25) |

|---|

| Sé qué es la técnica de Information Gathering | Sería capaz de explicarlo (1) | Lo he entendido y sabría explicarlo con ayuda (0.75) | Lo he entendido pero no sabría explicarlo (0.5) | No lo he entendido (0.25) |

|---|

| Identifico las vulnerabilidades de un sistema. | Lo he hecho de manera autónoma (1) | Lo he hecho pero he necesitado ayuda (0.75) | Lo he hecho, pero he necesitado una guía continua (0.5) | No he podido hacerlo (0.25) |

|---|

| Sé cuál es la utilidad del análisis forense. | Sería capaz de explicarlo (1) | Lo he entendido y sabría explicarlo con ayuda (0.75) | Lo he entendido pero no sabría explicarlo (0.5) | No lo he entendido (0.25) |

|---|

| Sé cuáles son las repercusiones legales de los ciberdelitos. | Sería capaz de explicarlo (1) | Lo he entendido y sabría explicarlo con ayuda (0.75) | Lo he entendido pero no sabría explicarlo (0.5) | No lo he entendido (0.25) |

|---|

| Conozco los principales ciberdelitos. | Lo he hecho de manera autónoma (1) | Lo he hecho pero he necesitado ayuda (0.75) | Lo he hecho, pero he necesitado una guía continua (0.5) | No he podido hacerlo (0.25) |

|---|

| Soy capaz de integrarme en un equipo de trabajo, colaborando y comunicándose de forma adecuada para conseguir un objetivo común. | Lo he hecho colaborando y aportando siempre (1) | Lo he hecho colaborando y aportando en muchas ocasiones. (0.75) | Lo he hecho pero colaborado y aportado en pocas ocasiones (0.5) | No he colaborado ni aportada prácticamente nada. (0.25) |

|---|