Para usar esta situación de aprendizaje son necesarios unos recursos materiales. Se recomienda disponer al menos de un ordenador con conexión a internet por cada dos estudiantes.

Algunas recomendaciones más específicas:

Antes de comenzar

La situación de aprendizaje se debe presentar como un reto que debe superar el alumnado para conseguir proteger a una empresa de unos hacker.

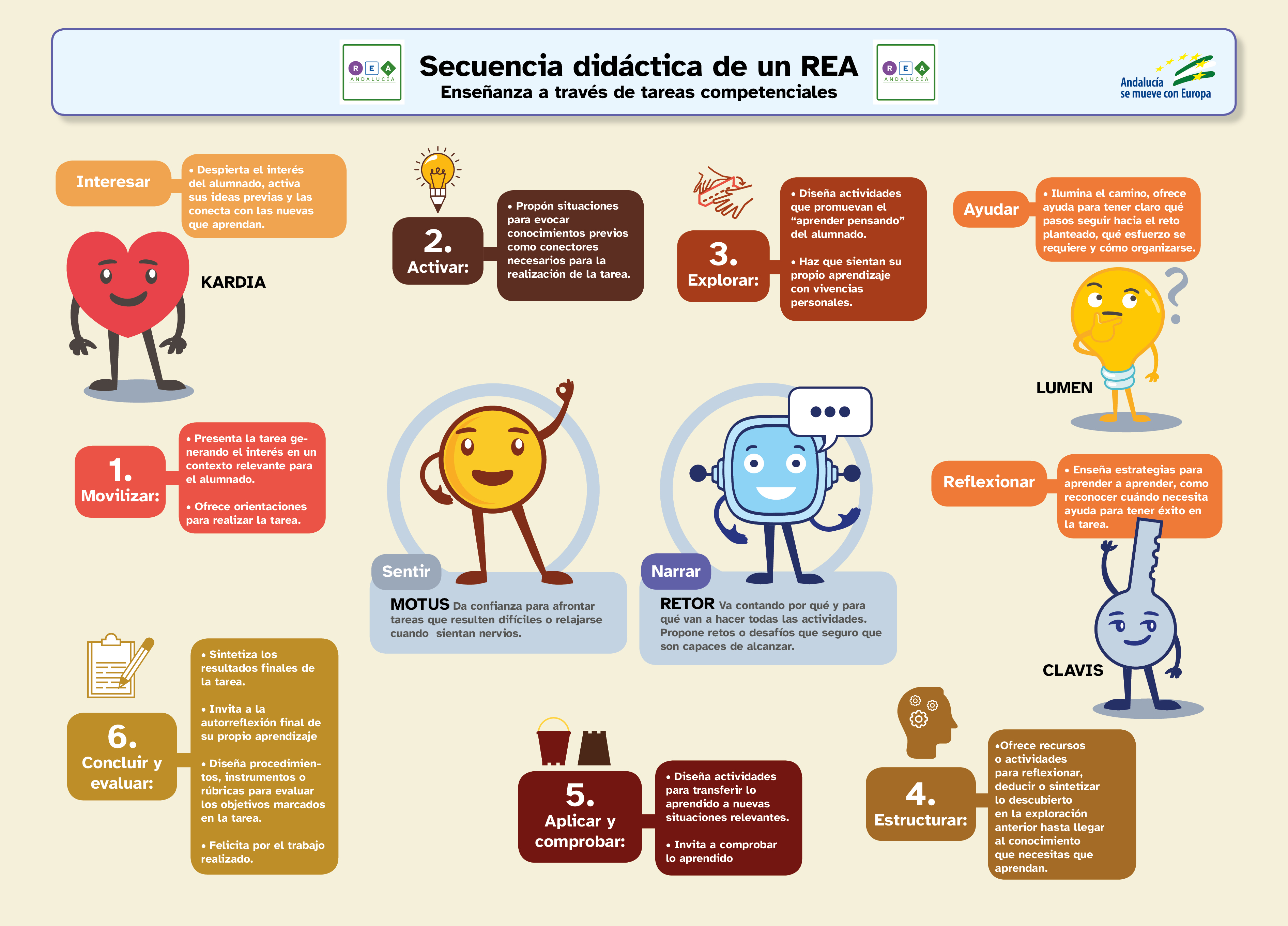

Es recomendable utilizar una PDI para mostrar el REA en la fase inicial de activación y que el alumnado conozca:

- Los criterios de evaluación.

- Instrumentos de evaluación, presentando la rúbrica.

- Instrumentos de reflexión, (diario de aprendizaje).

- Tareas que forman parte del reto.

- Agrupamientos.

- Producción final del reto.

Agrupamientos

A lo largo del REA se plantean tareas con diferentes tipos de agrupamiento:

- Individual: se utiliza fundamentalmente en actividades evaluativas o de comprobación.

- Pareja: se utiliza en actividades en las que sea necesaria la colaboración como herramienta de multinivelado.

- Grupo: se utiliza en actividades de reflexión.

- Grupo clase: se utiliza en actividades de reflexión.

Las tareas que requieren el uso del ordenador pueden ser realizadas en pareja compartiendo un mismo dispositivo en caso de ser necesario o en caso de que lo estime el docente como medida de apoyo a estudiantes con dificultades.

Para hacer los agrupamientos se recomienda el trabajo por pares mentor-pupilo o la tutoría entre iguales, consiste en que dos compañeros o compañeras de la misma clase y edad, trabajen de forma cooperativa. Para ello, sería necesario cumplir las siguientes indicaciones:

- Un estudiante hace el papel de tutor o tutora y el otro de alumno o alumna.

- El proceso que debe ser siempre guiado y supervisado por el docente.

- Para asegurar su eficacia es importante que el tutor o tutora responda a las demandas de ayuda del compañero o compañera.

- La ayuda que se proporcione deben ser siempre en forma de explicaciones y no soluciones.

- Es fundamental seleccionar de forma adecuada a las parejas y dar una pequeña formación al tutor o tutora para que atienda siempre las demandas de ayuda de su compañero de manera constructiva.

De igual forma, se incluyen también ejercicios que deben resolver de forma individual. Fundamentalmente, aquellos con un carácter más evaluativo. En este caso, conviene que el docente facilite un seguimiento y apoyo a todo el alumnado y ocupe el rol de guía o ayuda.

Desarrollo de la Competencia digital

- Explorar y conocer un entorno de programación online.

- Crear, guardar y localizar archivos locales.

- Crear secuencias de instrucciones aplicables a sistemas computacionales para solucionar un problema dado o ejecutar una tarea determinada.

- Colaboración a través de tecnologías digitales.

- Utilizar herramientas y tecnologías digitales para crear contenidos, procesos y productos innovadores.

- Participación individual y colectiva en procesos cognitivos para entender y resolver problemas conceptuales y situaciones confusas en entornos digitales.

- Identificar dónde debo mejorar o actualizar mis propias competencias digitales. Ser capaz de ayudar a otros en el desarrollo de sus competencias digitales. Buscar oportunidades para el autoaprendizaje y mantenerse al día de la evolución del mundo digital.

- Derechos de autor y propiedad intelectual.

- Crear y editar contenidos digitales.

Producto final

El producto final que se pide a los estudiantes es un informe final y una exposición en la clase enseñando y explicando el resultados.

Es muy recomendable que el alumnado utilice estos resultados para mostrar sus conocimientos sobre ciberseguridad a los demás compañeros y compañeras de otros cursos, pues es un tema que seguro les interesa y les afecta.

La clase se puede dividir en grupos de 3 ó 4 alumnos y alumnas y con ayuda del profesor, organizar charlas informativas para los demás grupos de ESO o bachillerato.

Otros contextos o situaciones educativas

La situación de aprendizaje se puede usar en cualquier curso donde se vaya a impartir una formación a un nivel medio sobre ciberseguridad ya sea dentro del ámbito académico reglado cómo fuera de él.