Ya conoces nuestro objetivo a programar. Que no te impresione, ya que a lo largo de este recurso conocerás todo lo necesario para afrontar nuestro reto. Sin embargo, seguro que algunas de las situaciones que vamos a conocer, a explicar y a analizar ya las conoces porque las has enfrentado en alguna actividad informática de tu día a día. En el uso cotidiano que realizas de la tecnología las aplicaciones te piden permisos, te preguntan por la configuración de tu privacidad, utilizan el cifrado de mensajes,...Seguro que has utilizado para algún trámite administrativo el Certificado Digital. Y por supuesto, todas estas características se crean con un lenguaje de programación que utiliza ciertas estructuras que seguro te recuerdan a ejercicios trabajados en algún año anterior. ¿Crees que no? Observa las siguientes actividades y despierta tus recuerdos, seguro que acabas pensando ¡esta película la conozco!

Ya conoces nuestro objetivo a programar. Que no te impresione, ya que a lo largo de este recurso conocerás todo lo necesario para afrontar nuestro reto. Sin embargo, seguro que algunas de las situaciones que vamos a conocer, a explicar y a analizar ya las conoces porque las has enfrentado en alguna actividad informática de tu día a día. En el uso cotidiano que realizas de la tecnología las aplicaciones te piden permisos, te preguntan por la configuración de tu privacidad, utilizan el cifrado de mensajes,...Seguro que has utilizado para algún trámite administrativo el Certificado Digital. Y por supuesto, todas estas características se crean con un lenguaje de programación que utiliza ciertas estructuras que seguro te recuerdan a ejercicios trabajados en algún año anterior. ¿Crees que no? Observa las siguientes actividades y despierta tus recuerdos, seguro que acabas pensando ¡esta película la conozco!

2. Un argumento conocido

1. ¿Hay correspondencia entre Scratch y Python?

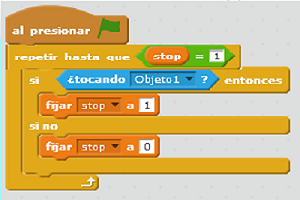

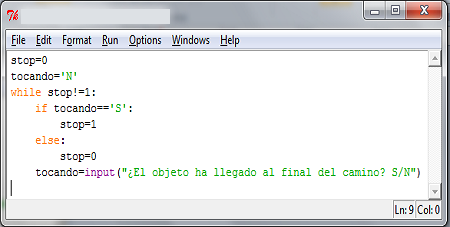

Quizás hayas programado por bloques utilizando Scratch en algún curso anterior. Si no es así, con este sencillo ejercicio podrás comprobar que las mismas funciones se pueden realizar con varios lenguajes de programación diferentes.

Comparad por parejas estas dos imágenes: ambas muestran el mismo bloque de un programa hecho en Scratch y hecho en Python: ¿Podéis identificar qué palabras clave de Python corresponden a cada bloque de órdenes en Scratch?

2. Adivina la condición

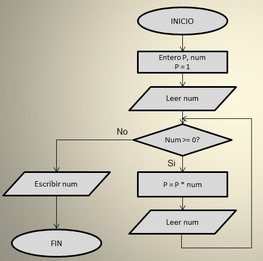

En el recurso anterior trabajamos con los símbolos de diagramas de flujo para realizar los algoritmos. Vamos a recordarlos:

En el recurso anterior trabajamos con los símbolos de diagramas de flujo para realizar los algoritmos. Vamos a recordarlos:

- Escribe en un papel la secuencia de pasos a la que te lleva este diagrama de flujo, poniendo valores concretos.

- ¿Podrías explicar lo que hace este programa?

3. Girls need modems

En este REA vas a trabajar información que trata sobre la ciberseguridad y el cifrado de información. Quizás pienses que la preocupación por estos temas derivan del auge de las aplicaciones (apps) de los últimos años, pero no es así. Desde los mismos inicios de Internet ya hubo personas visionarias que se adelantaron a este problema y lucharon por los ciberderechos de las personas. Una de ellas fue Jude Milhon (aka St. Jude). Si no la conoces, lee sobre ella y descubre la interesante vida y lucha de esta hacker.

En este REA vas a trabajar información que trata sobre la ciberseguridad y el cifrado de información. Quizás pienses que la preocupación por estos temas derivan del auge de las aplicaciones (apps) de los últimos años, pero no es así. Desde los mismos inicios de Internet ya hubo personas visionarias que se adelantaron a este problema y lucharon por los ciberderechos de las personas. Una de ellas fue Jude Milhon (aka St. Jude). Si no la conoces, lee sobre ella y descubre la interesante vida y lucha de esta hacker.

Reflexionad por parejas en los siguientes puntos y poned en común postertiormente en el grupo de clase las diferentes opiniones:

- ¿Qué pensáis que trabaja el "activismo digital"?

- ¿Qué defiende el movimiento cipherpunk?¿Cómo créis que puede ayudar el hacking en este movimiento?

- ¿Por qué crees que Jude Milhon estableció la frase "las chicas necesitan modems" como definición de su pensamiento?

also known as

Según el diccionario los hackers, «es todo individuo que se dedica a programar de forma entusiasta, o sea un experto entusiasta de cualquier tipo», que considera que poner la información al alcance de todos constituye un extraordinario bien.

Lee el artículo

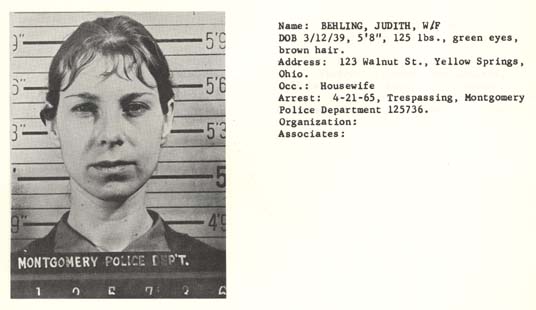

Conocida como “la santa protectora de los hackers” o St. Jude, Jude Milhon nació el 12 de marzo de 1939, en Washington D.C. Fue una reconocida programadora, activista y defensora de los derechos a la privacidad en la web. Fue una de las primeras mujeres en darse a conocer en el mundo del ciberespacio.

La mayor parte de su infancia y adolescencia la vivió en Anderson, Indiana. Allí, Milhon daría sus primeros pasos como luchadora y activista a favor de los derechos civiles, para luego convertirse en una prolífica hacker y activista de los derechos digitales.

Comienzo de su activismo

Desde su adolescencia Milhon estuvo muy relacionada con el activismo a favor de los derechos civiles. Circunstancias, que le ocasionaron varios arrestos por parte de la policía. Sin embargo, esto no detuvo sus acciones, las cuales comenzaron a tener mayor relevancia durante la época de los Movimientos por los Derechos Civiles en los Estados Unidos.

En aquella época, el espíritu de lucha de Milhon era muy impetuoso, por lo que ingresó directamente como participante en el movimiento. Es así como en 1960, Milhon fue la organizadora de la marcha de Selma a Montgomery en Alabama. Más tarde participó en la protesta de Jackson, Mississippi, donde fue arrestada nuevamente por desobediencia civil.

Al salir de la cárcel, Milhon mantuvo aún su actitud activista pero, comenzó a interesarse también por el desarrollo tecnológico. Ello la llevaría luego a trasladar todo su carácter defensor de los derechos civiles al plano digital que empezaba a nacer en la sociedad.

Programación y activismo digital

En 1967, Milhon comenzó sus primeros pasos como programadora. Milhon, de forma totalmente autodidacta, aprendió a programar en lenguaje Fortran. Todo ello gracias a un libro titulado “Teach Yourself Fortran”. En aquel momento, Milhon era de las pocas mujeres con conocimientos en programación. La primera vez que aplicó sus conocimientos, fue en la programación de máquinas expendedoras trabajando en Horn & Hardart.

Sin embargo, Milhon observaría que el mundo de la informática era muy hermético. Dirigido ante todo por militares y centros académicos, la informática era un mundo desconocido. Ante esto, Milhon comenzó a organizar junto a Lee Felsenstein, Efrem Lipkin, Ken Colstad, y Mark Szpakowski, la primera comunidad digital del mundo, Community Memory.

Community Memory se convirtió en el primer sistema público de tablones de anuncios informatizados, en el año de 1973. Este se convertiría luego en un sistema de compartición de información digital sin precedente para toda la comunidad de usuarios que accedía al mismo.

Con el avance de la tecnología de las computadoras, las aportaciones de Milhon se hicieron cada vez más relevantes. Tras la salida de los primeros sistemas BSD en 1977, Milhon fue una de las coders referentes en el desarrollo comunitario del mismo. El trabajo de Milhon en Comunnity Memory, le ofrecía las habilidades necesarias para programar para BSD.

En 1982, Jude Milhon se unió al Computer Professionals for Social Responsibility – CPSR. Allí jugó un papel importante como activista, abogando por la apertura del conocimiento de la informática y de las redes del ciberespacio. Las participaciones de Milhon en este grupo se centraron en los proyectos Privaterra y CFP.

Escritos, cypherpunks y obras importantes

Ya en la década de los 90, Milhon observó como el mundo globalizado estaba cada vez más cerca. Internet era una realidad temprana, con muchas posibilidades, y con el fin de ayudar a explotarla al máximo, Milhon se dedicó a escribir. Para firmar la autoría de sus obras, Jude Milhon utilizó el alias “St. Jude”, el mismo nick con el que era conocida en la comunidad hacker.

Fue en ese periodo, sobre los primeros años de la década de los ’90, cuando Milhon acuñó el término cypherpunk, para nombrar al movimiento que agrupaba a los defensores de la privacidad digital. El concepto de cypherpunk, fue un juego de palabras que Milhon se inventó mezclando el concepto cyberpunk (que ella tanto adoraba) y el concepto ‘cipher’ (clave de cifrado)

En 1994 publica uno de sus primeros libros fue Hacking the Wetware: The NerdGirl’s Pillow Book (Hackeo a la red húmeda: El libro de cabecera de la joven nerd) Era una guía que buscaba transformar a las mujeres en hackers felices mediante la desmitificación del funcionamiento del cuerpo y el cerebro.

En 1995 publica el libro Cyberpunk Handbook: The Real Cyberpunk Fakebook, (El falso manual del cyberpunk) una auténtica guía fake para ciberpunks, escrita con humor, ironía y una cercanía y profundidad que trasciende obras anteriores sobre este género.

En 1997 publica How to Mutate & Take Over the World: an Exploded Post-Novel (Cómo mutar y dominar el mundo) Este libro lo escribe junto a R.U.Sirius (con quien también escribió Cyberpunk Handbook) y al igual que en el anterior, la ironía y el humor se perciben desde la sinopsis y el prólogo.

Junto a Sirius fundó y editó la revista de cultura tecnológica y anárquica Mondo 2000. Durante esta época, Milhon se convertiría también en una experta programadora web.

Todo estos trabajos le valieron diversas entrevistas y espacios donde exponer sus ideas. En 1995 en una entrevista realizada por Wired, Milhon diría una de las frases que más claramente definirían su pensamiento: “Los chicas necesitan modems”.

Sus últimas notas y acciones de hacking

Durante los últimos años de su vida, Jude Milhon se dedicó a proteger la privacidad y promover el hacking en el mundo. Para ello mantuvo el magazine de Mondo 2000 hasta su final en 1998 y también participó en la revista Boing Boing y Wired.

La vida de Milhon llegaría a su final en el año 2003 a causa de un cáncer. Su partida causó una profunda respuesta de la comunidad hacker en todo el mundo.

Tras su muerte, Wired dedicó el siguiente título en su revista: “Los hackers han perdido a su santa protectora”. Una singular santa fuera de todo lo común: una gran hacker, feminista y activista de los ciberderechos, toda una excepción en un espacio aún dominado por los hombres.

Hackear es evadir de forma inteligente los límites impuestos, ya sean impuestos por tu gobierno, por tus propias habilidades o por las leyes de la física.

Definición de hacking de Jude Milhon

Texto adaptado de "¿Quién es Jude Milhon, alias Santa Jude?"

4. ¡No sé si mi navegación es segura!

A menudo seguro que te has hecho esta pregunta cuando navegas por la web. ¿Mis datos van protegidos?¿Mis mensajes de Whatsapp pueden ser interceptados y leídos por alguien? Para ofrecer seguridad en la red se ha diseñado en los últimos años el cifrado extremo a extremo, ¿lo has oído antes? Observa este vídeo, la aplicación te resultará familiar...

Seguramente este vídeo te haya aclarado alguna duda:

- ¿Tus mensajes de whatsapp son seguros?¿Qué mecanismos utiliza Whatsapp para proteger estos mensajes.

- Consulta la siguiente web de la App Whatsapp: ¿Con qué objeto comparan la seguridad extremo a extremo?

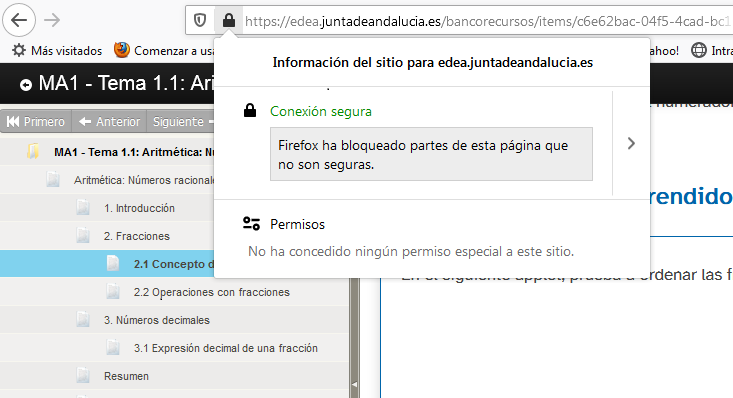

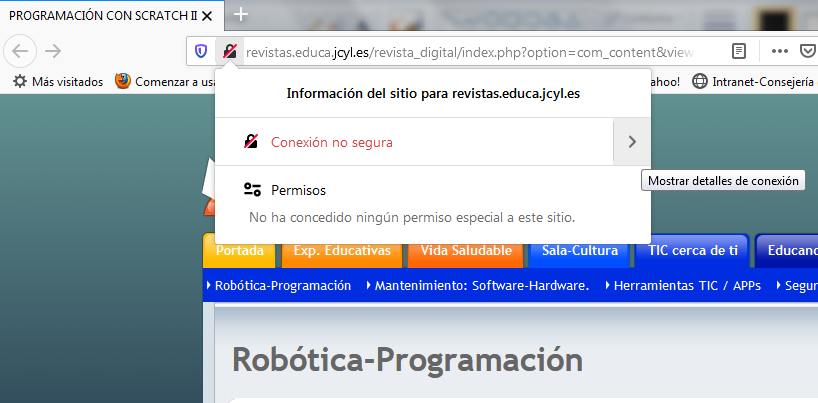

Observa ahora las siguientes imágenes y anota las diferencias que encuentras entre ellas:

A continuación haz estos pasos:

- Accede en este enlace para ver la página de la segunda imagen.

- Clic en la flecha "Mostrar detalles de conexión".

- Clic en el botón inferior que se te muestra "Más información": ¿Qué información te da el apartado "Detalles técnicos".

Cuestión de protocolo

Has visto que la URL de esta última página trabajada comienza por http:// ¿Qué diferencia piensas que existe con las páginas que comienzan por https:// Busca información sobre el protocolo HTTPS en Internet, seguro que te aclara la diferencia.

5. ¿Conoces tu dirección?

Como ves, todos los dispositivos necesitan tener una dirección para que desde Internet, cada web sepa dónde debe enviar los datos que se le han solicitado. Esta dirección es la que acabas de conocer como dirección IP. Más adelante en este recurso la conoceremos en profundidad y cómo influye en la seguridad de una conexión.

Poned en común los datos obtenidos y comparad las IP de los dispositivos conectados en la clase: ¡No puede haber dos direcciones IP privadas iguales en la misma red!

La dirección IP es una etiqueta numerica, por ejemplo "192.0.10.1" que identifica, de manera lógica y jerárquica, a una interfaz en la red (elemento de comunicación/conexión) de un dispositivo (computadora, laptop, teléfono inteligente) que utilice el protocolo (Internet Protocol) o que corresponde al nivel de red del modelo TCP/IP.

Obra publicada con Licencia Creative Commons Reconocimiento Compartir igual 4.0